Die Entwickler der IT-Sicherheitssoftware Check-Point warnen vor einer Sicherheitslücke, die einen unbefugten Netzwerkzugang ermöglicht. Der Softwarehersteller hat Updates bereitgestellt. Wir beschreiben den Schwachpunkt und was die Unternehmen sofort tun sollten. Schwachstellen bedrohen IT-Sicherheit Es ist kein Geheimnis, dass Schwachstellen in...

one4 IT - News

Aktuelle Meldungen und InformationenNeuigkeiten

Hier finden Sie aktuelle Informationen über wichtige Neuigkeiten aus dem IT-Bereich. Aktuelle Themen zu IT-Sicherheit, IT-Outsourcing, IT-Betreuung und Berichte über unsere Tätigkeiten.

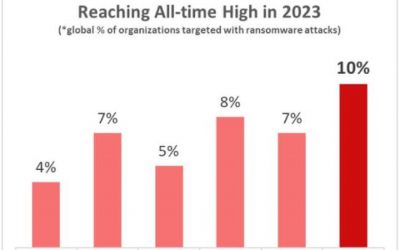

Der Blick auf Cybersicherheit 2024 zeigt, dass ein Fokus auf Cyber-Resilienz für Unternehmen immer wichtiger wird. Aktuelle Trends legen nahe, dass das Risiko durch Cyberkriminalität steigt. Wir berichten, wie Cyberkriminalität derzeit entwickelt und wie Unternehmen darauf reagieren sollten. Cybercrime: zunehmende Anzahl von Straftaten Cybercrime...

In der heutigen, von Technologie dominierten Welt, ist der Schutz sensibler Daten wichtiger denn je. Vor dem Hintergrund jüngster Sicherheitsvorfälle, wie dem Hack der Fernwartungssoftware AnyDesk, bei dem Zugangsdaten kompromittiert wurden, ist es essenziell, dass Unternehmen auf robuste Sicherheitsmaßnahmen setzen. Als erfahrener...

Neuer Tag, neuer Sicherheitsvorfall: Jetzt hat es AnyDesk, den Anbieter der gleichnamigen Software getroffen. Das BSI empfiehlt Unternehmen, angesichts des AnyDesk-Hacks vorsichtig zu sein. Wir berichten, was es mit dem AnyDesk-Hack auf sich hat, und geben Tipps für Schutzmaßnahmen. IT-Sicherheitsvorfall bei AnyDesk IT-Sicherheitsvorfälle sind...

Cyberkriminelle konnten durch ein Datenleck bei Trello offenbar Daten von mehr als 15 Millionen Daten abgreifen. In einem Hackerforum im Darknet stehen diese Daten zum Verkauf. Wir berichten, was es mit Hackerangriff auf den Trello-Betreiber Atlassian auf sich hat und was Nutzer darüber wissen sollten. Und wieder grüßt ein Datenleck Datenlecks...

Nachrichten über Datenlecks machen immer wieder die Runde. Häufig ist Nutzern dabei gar nicht bewusst, dass auch ihre Daten geleakt worden sein könnten. Die Webseite Have I Been Pwned gibt Gewissheit. Wir erklären, was Have I Been Pwned ist und wie der Data Breach Checker funktioniert. Wenn Datenlecks die Runde machen Es vergeht kaum ein Tag, an...

Werden Unternehmen dazu befragt, wovor sie besonders große Angst haben, fällt die Antwort sehr eindeutig aus: Hackerangriffe werden als Bedrohung Nr. 1 angesehen – und zwar leider nicht zu Unrecht. Wir erklären, warum Hackerangriffe die Existenz von Unternehmen gefährden und was Firmen dagegen tun können. Unternehmen fürchten Hackerangriffe Diese...

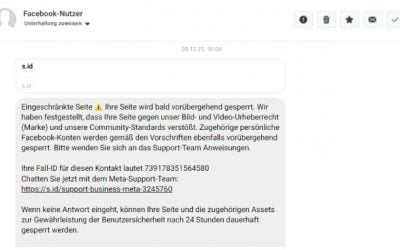

Vorsicht vor der neuesten Phishing-Welle auf Facebook: Betrüger geben sich als Facebook- oder Meta-Team aus und informieren per Facebook-Messenger über angeblich gesperrte Business-Accounts. Wir berichten, was es mit diesen Fake-Nachrichten auf Facebook auf sich hat. Betrüger nutzen Social Media für Angriffe Social Media sind mit einem...

Die BlackCat-Ransomware gilt als eine der Top-4-Bedrohungen im Bereich der Erpressersoftware. Die dahinter stehende Hackergruppe ALPHV soll bereits hunderte Millionen Euro Lösegeld erbeutet haben. Wir erklären, was die BlackCat-Ransomware ist, was sie so gefährlich macht und warum die Hackergruppe ALPHV so erfolgreich ist. Zahl der...

Unser Angebot klingt interessant für Sie?

Dann kontaktieren Sie uns! Wir erstellen Ihnen gerne ein unverbindliches Angebot und beraten Sie über unsere IT-Dienstleistungen.

Schreiben Sie uns eine E-Mail oder rufen Sie uns direkt an!