2023 war ein erfolgreiches Jahr für die Cyber-Gangster hinter der LockBit-Ransomware — und dieser Erfolg wird sich 2024 kaum ändern. Aber warum ist die LockBit-Bedrohung so groß?

Wir erklären, was LockBit-Ransomware eigentlich ist, warum sie so erfolgreich ist und wie Unternehmen sich schützen können.

Ransomware bleibt hochgefährlich

Ransomware-Angriffe sind wie ein unaufhaltsamer Sturm in der digitalen Landschaft: Sie treffen unvorbereitete Unternehmen mit voller Wucht. Der Lagebericht BSI 2023 beschreibt Ransomware daher auch als eine der größten Cyberbedrohungen für Unternehmen aller Größen. Diejenigen Unternehmen, die Opfer eines solchen Angriffs geworden sind, berichten häufig von Chaos, Unsicherheit und finanziellen Verlusten.

Die Taktik der Angreifer wird immer raffinierter: Sie setzen nicht nur Datenverschlüsselung als Druckmittel ein, sondern drohen auch mit der Veröffentlichung sensibler Informationen — auch bekannt als Leck. Diese sogenannte doppelte Erpressung ist also ein doppelter Schlag, der Unternehmen endgültig in die Knie zwingen kann.

Auf jeden Fall hat die Gangstergruppe hinter LockBit Ransomware diesen Ansatz perfektioniert — und daraus ein erfolgreiches Geschäftsmodell gemacht. Denn: In einem Affiliate-Programm oder als Ransomware — as — a — Service (RaaS) vermarkten sie ihre Schadsoftware an Dritte. Nicht ohne Grund ist LockBit eine der bedrohlichsten Ransomware-Gruppen des Jahres 2024.

So viele Lösegelder wie möglich einsammeln — das ist das Ziel der Gruppe, die hinter LockBit-Ransomware steht. Bild: Unsplash/Stock Birches

Was ist LockBit Ransomware?

LockBit ist sowohl der Name einer Ransomware, mit der Computersysteme infiltriert und wichtige Daten verschlüsselt werden können, als auch der Name der Hackergruppe, die dahinter steht. Nach dem Infiltrieren eines Systems mit Hilfe von LockBit werden die Daten aller wichtigen Daten in der Regel verschlüsselt und in der Folge werden hohe Lösegelder verlangt. Durch die Androhung eines Datenlecks wollen die Angreifer den Druck auf das jeweilige Opfer erhöhen.

Die LockBit-Ransomware tauchte erstmals im September 2019 auf, damals noch unter dem Namen „ABCD“ -Ransomware. Anfang 2020 soll die LockBit-Ransomware-Gang den aktuellen Namen angenommen und die Ransomware — als — ein Servicemodell eingeführt haben.

Über dieses Partnerprogramm können Dritte, die selbst nicht über die Fähigkeiten und Ressourcen verfügen, die Ransomware- und IT-Infrastruktur der LockBit-Gruppe nutzen und diese gegen eine Provision für ihre eigenen Angriffe nutzen. Auf diese Weise werden weltweit Millionen von Dollar erpresst. Um ihre eigenen Gewinne weiter zu steigern, haben LockBit-Cyberkriminelle kürzlich neue, strenge Verhandlungsregeln für Affiliates eingeführt.

Ein kurzer Überblick über die LockBit-Varianten

Wie bei so ziemlich allen Arten von Malware liefern sich die Leute hinter LockBit ein Rennen mit Sicherheitsexperten. Um sicherzustellen, dass die Schadsoftware so effektiv wie möglich ist, werden immer wieder Anpassungen vorgenommen. Diese kontinuierliche Weiterentwicklung hat auch das Ziel, dass aktuelle Sicherheitslösungen die Schadsoftware nicht erkennen können.

Die neueste Version heißt LockBit Green und ist seit Januar 2023 im Umlauf. Nach LockBit Red und LockBit Black ist LockBit Green die dritte Version der Ransomware. Sie gilt als besonders knifflig, weil sie auf den Fähigkeiten ihrer Vorgänger aufbaut und auch Techniken der berüchtigten Conti-Ransomware nutzt — deren Quellcode nun durchgesickert ist.

LockBit Green gilt auch deshalb als sehr bedrohlich, weil es sich an unterschiedliche Situationen anpassen kann. Es kann sogar Cloud-Dienste angreifen, auf denen viele Unternehmen ihre Daten speichern. Das zeigt, dass die Entwickler hinter LockBit Green genau wissen, wie sie den größtmöglichen Schaden anrichten können.

Es ist an der Zeit, wieder zu Papier und Papier zurückzukehren, wenn IT-Systeme durch Ransomware wie LockBit lahmgelegt werden. Bild: Unsplash/Dylan Gillis

So funktioniert ein Angriff mit LockBit

Da auch Dritte LockBit-Ransomware verwenden und verschiedene Angreifer auch unterschiedliche Angriffsmuster verwenden können, kann das Vorgehen eines Angriffs mit LockBit nicht vollständig standardisiert werden. Die Angriffe sind sich jedoch ziemlich ähnlich und können beispielsweise wie folgt ablaufen:

- Eindringen in das System:

Der Angriff beginnt häufig, wenn Ransomware in das System eindringt, entweder durch Ausnutzen von Sicherheitslücken, Phishing-E-Mails, die Mitarbeiter dazu verleiten, eine infizierte Datei herunterzuladen, oder durch andere Methoden, wie das Erraten unsicherer Passwörter. - Ausbreitung im Netzwerk:

Nach dem Eindringen versucht LockBit, sich im gesamten Netzwerk auszubreiten. Die Ransomware sucht nach anderen Computern, Servern oder anderen Geräten, die sie infizieren kann. Zu diesem Zweck verwendet sie verschiedene Techniken, um Sicherheitsmechanismen zu umgehen und Administratorrechte zu erhalten. - Datenerfassung und Datenverschlüsselung:

Sobald LockBit Zugriff auf die Systeme hat, beginnt die Ransomware, wichtige Dateien und Datenbanken zu erfassen, zu kopieren und dann zu verschlüsseln. Infolgedessen werden die Daten unzugänglich gemacht und für die Entschlüsselung ist ein Lösegeld erforderlich. - Erpressernachricht:

Die Ransomware hinterlässt eine Lösegeldforderung, oft in Form einer Nachricht auf dem Desktop oder in betroffenen Ordnern. Diese Nachricht informiert die Opfer darüber, dass ihre Daten verschlüsselt wurden und wie sie das Lösegeld zahlen können, um einen Schlüssel zur Entschlüsselung ihrer Daten zu erhalten. - Doppelter Erpressungsversuch:

In einigen Fällen besteht die Gefahr, dass die gestohlenen Daten veröffentlicht werden, sofern das Lösegeld nicht gezahlt wird. Dies ist eine Taktik der doppelten Erpressung, um den Druck auf die Opfer zu erhöhen. - Nachwirkungen:

Selbst wenn das Lösegeld gezahlt wird, gibt es keine Garantie dafür, dass die Daten vollständig oder überhaupt entschlüsselt werden können. Darüber hinaus kann der Angriff die IT-Infrastruktur und den Ruf des Unternehmens dauerhaft schädigen. Und: Es besteht das Risiko, dass das Unternehmen erneut Ziel eines Angriffs wird, da es als zahlungsbereit gilt. Experten raten daher generell davon ab, ein Lösegeld zu zahlen.

Dieser Prozess zeigt, wie gefährlich und komplex Ransomware-Angriffe sind. Die beste Verteidigung gegen solche Angriffe ist Prävention — wie eine solche Prävention aussehen kann, werden wir später besprechen.

Die größten Schlagzeilen der LockBit Group

In ihren Prognosen sind sich einige Experten einig: Sie stufen Lockbit-Ransomware als eine der vier gefährlichsten Ransomware-Familien des Jahres 2024 ein — neben BlackCat, Clop und Akira. Laut Trend Micro entfiel im ersten Halbjahr 2023 mehr als ein Viertel aller RaaS-Angriffe auf LockBit, gefolgt von BlackCat und Clop mit jeweils rund zehn Prozent der Angriffe. Einen besonderen Auftritt hatte Akira 2023 mit einem Angriff auf Southwestfalen — IT.

Grundsätzlich lässt sich beobachten, dass Cybergangster es nicht mehr ausschließlich auf große Unternehmen abgesehen haben, sondern sich zunehmend auf kleine Unternehmen konzentrieren — vermutlich, weil diese angeblich weniger gut geschützt sind. Dennoch sorgen Angriffe auf größere Unternehmen und Institutionen für deutlich mehr Schlagzeilen. Auf der Liste der Opfer stehen unter anderem Boing, der Chiphersteller TSMC und die Industrial & Commercial Bank of China (ICBC). Im Folgenden stellen wir kurz zwei LockBit-Angriffe auf deutsche Unternehmen vor, die besonders in die Schlagzeilen geraten sind.

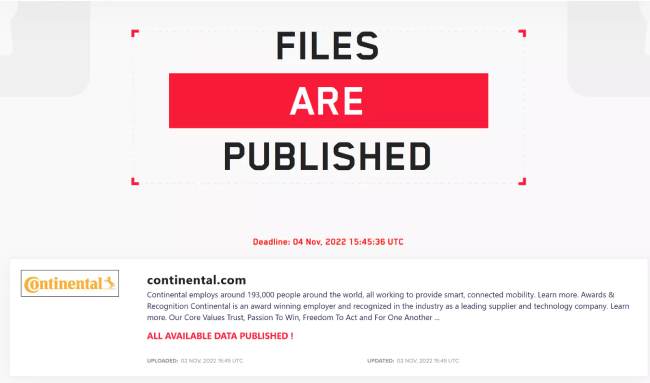

Auf ihrer Darknet-Website behauptet die Gruppe hinter der LockBit-Ransomware, die gestohlenen Daten veröffentlicht zu haben. Bild: heise

Cyberangriff auf Continental

Im August 2022 wurde der deutsche Automobilzulieferer Continental Opfer eines LockBit-Angriffs. Der Vorfall bei diesem DAX-Unternehmen sorgte für so viele Schlagzeilen, dass er es 2022 auch in unsere Top 6 der Cyberangriffe schaffte. Continental berichtete zunächst, einen Cyberangriff erfolgreich abgewehrt zu haben. Teile der IT-Systeme waren infiltriert worden und es wurden entsprechende Gegenmaßnahmen eingeleitet. Die Geschäftstätigkeit wurde zu keinem Zeitpunkt beeinträchtigt.

Monate später, im November 2022, musste Continental zugeben, dass es den Angreifern gelungen war, einen Teil der Daten zu stehlen. Die Hacker hatten offenbar einen Monat lang unentdeckt Zugriff auf das Conti-Netzwerk. Laut den Verhandlungsprotokollen zwischen der LockBit Group und Continental war es möglich, rund 40 TB an Daten zu erhalten — einschließlich personenbezogener Daten von aktiven und ehemaligen Mitarbeitern. Medienberichten zufolge mussten Zehntausende von Mitarbeitern im Februar 2023 über den Datendiebstahl informiert werden.

Zunächst verlangte die LockBit-Gruppe ein Lösegeld von 50 Millionen US-Dollar, reduzierte diese Forderung jedoch später auf 40 Millionen Euro. Continental lehnte die Lösegeldzahlung jedoch ab. In ihrem Blog im Darknet veröffentlichten die LockBit-Hacker nur eine Liste der erfassten Daten, nicht aber die Daten selbst.

Cyberangriff auf die Deutsche Energieagentur

Die Deutsche Energieagentur (dena) wurde im November 2020 Ziel eines Cyberangriffs der LockBit Group. Die dena ist eine bundeseigene Projektgesellschaft, fungiert als Kompetenzzentrum für angewandte Energiewende und Klimaschutz und arbeitet als Berater in verschiedenen Bereichen der Energiewende. Der Angriff führte zu einer Serverlähmung und einer eingeschränkten Erreichbarkeit der Behörden.

Nach eigenen Angaben war Dena „technisch weitestgehend arbeitsunfähig und weder telefonisch noch per E-Mail erreichbar“. Obwohl die Erreichbarkeit nach einer Woche wieder hergestellt war, konnten Untersuchungen von IT-Forensik-Experten immer noch nicht ausschließen, dass die Angreifer Daten von Geschäftskontakten erbeuten konnten — darunter auch sensible Daten wie Kontodaten. In jedem Fall reklamierte die LockBit-Gruppe den Angriff für sich und drohte am 26. Dezember 2023 auf ihrer Leak-Seite mit der Veröffentlichung gestohlener Daten. Über die Höhe der Lösegeldforderung ist nichts bekannt. Es gibt keine weiteren Berichte mit aktuellen Informationen zu dem Cybervorfall.

Regierungsorganisationen stehen eigentlich nicht im Fokus von Hackern, da sie keine hohen Lösegeldzahlungen versprechen. LockBit fordert seine verbundenen Unternehmen daher nachdrücklich auf, nur Regierungsbehörden anzugreifen, die Einnahmen generieren — und das ist bei dena der Fall.

So schützen sich Unternehmen vor LockBit

Unternehmen können sich mit verschiedenen Maßnahmen vor einem LockBit-Ransomware-Angriff schützen. Hier sind ein paar wichtige Schritte, die unternommen werden können:

- Führen Sie Patches und Updates durch:

Unternehmen sollten regelmäßig Updates und Patches für Software und Betriebssysteme installieren, insbesondere wenn sie Sicherheitslücken schließen. Ein besonderer Fokus beim Patch-Management sollte auf kritischen und gefährdeten Systemen wie Firewalls und Webservern liegen. - Sorgen Sie für sicheren Fernzugriff:

Der Zugriff auf Systeme über Fernverbindungen sollte gesichert werden, idealerweise mithilfe von VPNs und einer Zwei-Faktor-Authentifizierung (2FA). - Seien Sie vorsichtig mit E-Mails und Makros:

E-Mails sollten vorzugsweise im Textformat (auch: Klartext-Format) angezeigt werden, um die Verwendung bösartiger Skripte zu verhindern. Außerdem sollten Makros in MS Office-Dokumenten deaktiviert oder nur signierte Makros zugelassen werden. Eine Schulung der Mitarbeiter zum sicheren Umgang mit E-Mails wird ebenfalls empfohlen. - Beschränken Sie die Ausführung von Programmen:

Sie können verhindern, dass unerwünschte Software ausgeführt wird, indem Sie beispielsweise Anwendungen auf die Whitelist setzen oder Anwendungsverzeichnisse auf die Whitelist setzen. - Verwenden Sie den Virenschutz:

Es ist unerlässlich, Antivirensoftware mit IPS-Modulen (Intrusion Prevention) und Cloud-Diensten zu verwenden, um neue Varianten von Ransomware zu erkennen. - Verwenden Sie sichere Administratorkonten:

Privilegierte Konten sollten nur für administrative Aufgaben verwendet und durch eine Zwei-Faktor-Authentifizierung gesichert werden. - Führen Sie eine Netzwerksegmentierung ein:

Eine saubere Netzwerksegmentierung kann dazu beitragen, den Schaden zu begrenzen. Sie verhindert, dass sich Ransomware ungehindert im gesamten Netzwerk verbreitet, und schützt gleichzeitig besonders sensible Bereiche. - Implementieren Sie Backups und Datenschutzkonzepte:

Unternehmensdaten sollten regelmäßig gesichert werden. Hier ist es sinnvoll, der 3-2-1-Backup-Regel zu folgen und immer ein Offline-Backup zu erstellen, das von den anderen Systemen im Netzwerk getrennt ist. - Sensibilisierung der Mitarbeiter:

Mitarbeiter sollten im Umgang mit potenziell schädlichen Inhalten geschult werden, um sie auf Phishing-Versuche und andere Ransomware-Quellen aufmerksam zu machen.

Im Prinzip gilt wieder einmal das Sprichwort „Vorbeugen ist besser als Nachsorge“ — auch wenn es nie eine hundertprozentige Sicherheit gibt, vor Cyberangriffen geschützt zu sein. Denn: In Softwareprodukten kann es immer zu unentdeckten Sicherheitslücken kommen, zudem gibt es täglich neue Bedrohungen.

IT-Experten helfen bei der IT-Sicherheit

Dass Ransomware-Gruppen wie LockBit so erfolgreich sind, liegt vor allem daran, dass ihre Angriffe immer wieder ihre Ziele erreichen: Der IT-Dienstleister Sophos hat eine Studie durchgeführt und herausgefunden, dass 42 Prozent aller deutschen Unternehmen das geforderte Lösegeld zahlen, wenn sie von einer Hackergruppe wie LockBit erpresst werden — was Ransomware-Angriffe zu einem profitablen Geschäft macht.

Und für Unternehmen ist dies auf den ersten Blick oft der Weg des geringsten Widerstands: Er verspricht eine schnelle Datenwiederherstellung, und dann gibt es noch eine Cyberversicherung, die möglicherweise zumindest einen Teil der Kosten erstattet. Dennoch lautet die allgemeine Empfehlung: Unternehmen sollten kein Lösegeld zahlen! Dafür gibt es mehrere Gründe: Mit einer Zahlung ermutigen sie Erpresser, andere Unternehmen anzugreifen, es ist nicht garantiert, dass die Datenrettung tatsächlich funktioniert, und es besteht die Gefahr, erneut von den Hackern selbst angegriffen zu werden, denn wer einmal zahlt, zahlt auch zweimal.

Eine möglichst umfassende IT-Sicherheit ist daher für jedes Unternehmen unverzichtbar. Benötigen Sie dabei Unterstützung? Dann wenden Sie sich an uns und lassen sich beraten!

Weitere Informationen:

SECURITY INSIDER, heise, it-daily, heise, Handelsblatt, golem, B2B CYBER SECURITY, heise, Sophos

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Es sind jedoch immer alle Geschlechter und Geschlechtsidentitäten gemeint.

Lesen Sie den Originalartikel auf IT-SERVICE.network